Rastros Ejecución TOR Windows

El pasado 7 de febrero hablé en el post «Forense a TOR-I: Instalación en Windows«, sobre cómo la instalación de TOR en un entorno windows dejaba rastros, incluso tras la eliminación de esta herramienta de navegación anónima. Una de las cosas que me quedaban por averiguar investigar era «si en el ordenador cliente quedaba algún rastro de haber navegado por la red». Así pues me puse manos a la obra y me puse a hurgar por los registros y ficheros de windows (en este caso Windows10), por si me encontraba alguna cosa. Y vaya si encontré.

Tuve el gran honor de poder exponer el resultado de esta investigación, en la Hack & Beers (¡Gracias, Miguel Ángel!), que se celebró en la ConPilar2016, genialmente organizada y dirigida por Susana González Ruisánchez –@SuDigitalLawyer– en Twitter- (desde aquí podéis acceder a su blog), y de la que me traje mucho más de lo que ofrecí, en forma tanto de amigos desvirtualizados, como de nuevos amigos.

Como ya dije en mi intervención en la ConPilar2016, no me interesaba interceptar las comunicaciones dentro ni al final de la Red TOR, ni comprometer los servidores de Autoridad, ni nada por el estilo; ya dije allí «que yo soy Informático Forense, no Hacker» (para gran asombro de mi querido amigo Jacob Peregrina). Para esas lides hay gente mucho más lista que yo, como mi querido amigo @CiberPoliEs, o @Lawwait, que te interceptan el tráfico, o te cocinan una APT en un segundo; o la propia @sbarrera0, que es capaz de decirte por dónde has navegado «incluso sin tú saber que habías navegado por donde ella te ha dicho». No, mi única intención -como digo-, era saber si la navegación de TOR dejaba algún rastro.

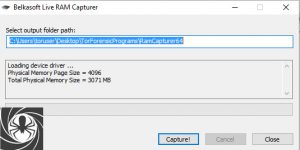

Así pues me puse «manos a la obra» y empecé a escudriñar por los entresijos de la máquina que se había conectado a TOR. Mi primer paso fue hacer un volcado de la memoria, con la herramienta gratuita de Belkasoft «Belkasoft Live Ram Capturer«.

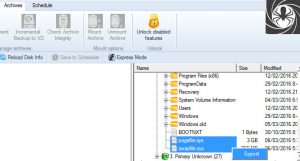

Acto seguido utilicé otra herramienta de distribución –Paragón Backup And Recovery-, para poder copiar algunos ficheros bloqueados por el sistema, como pagefile.sys (fichero de paginación), o swapfile.sys (fichero de intercambio), imposibles de copiar «a pelo».

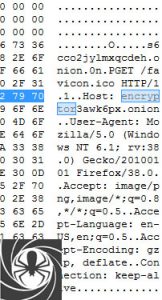

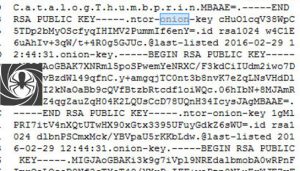

Ya con estos ficheros a buen recaudo, los abrí con el lector gratuito de ficheros en hexadecimal «HxD«, y me puse a buscar cadenas de texto en las que apareciera el dominio «.onion», característico de las páginas de TOR. En primer lugar abrí el fichero en el que había hecho el volcado de la memoria y, sorpresa, me encontré con que -efectivamente-, había rastro de páginas .onion.

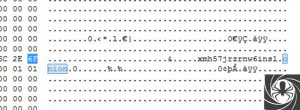

Incluso, había quedado registrada -entre otros datos-, la fecha de la última conexión que se estableció a esa página concreta de Onion,

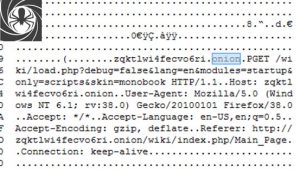

La proliferación de rastros de páginas consultadas era grande, apareciendo multitud de dominios .onion consultados. Como puede verse en una de las imágenes siguientes, no solo aparecían los dominios .onion consultados sino que, además, ser revelaban las características del sistema operativo, versión del navegador FireFox utilizado en TOR, lenguaje de conexión, etc. Estos datos se repetían en todos las cadenas .onion encontradas.

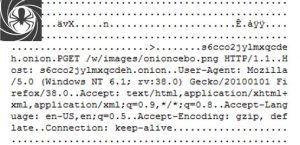

E, incluso, ficheros de imágenes que se habían mostrado en el equipo, así como rutas de directorio de la página .onion consultada.

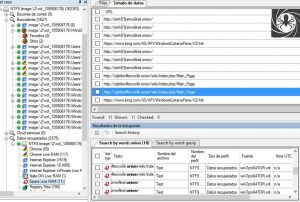

Por curiosidad, analicé la máquina con la herramienta específica para forense informática (de pago), «Belkasoft Evidence Center 2016« (la última versión), por si acaso con esta aplicación se podían averiguar de forma automatizada las conexiones a TOR, como así sucede con otras conexiones de internet que se establecen mediante el uso de navegadores convencionales. Lo cierto es que sí que encontró algunas cosas, pero no todo, ni con la profusión de datos que arroja el análisis manual del sistema. Es más, lo poco que encontró, lo interpretó como si se hubiera realizado desde el navegador web «Opera».

Me falta establecer estas búsquedas de patrones .onion, con otras herramientas orientadas a forense, pero el tiempo -lamentablemente-, juega en mi contra últimamente. En cualquier caso invito a los lectores a que investiguen con sus herramientas forenses preferidas, por si encontrasen más información que la que se averigua con el Evidence Center de Belkasoft.

En el siguiente Post os contaré qué me encontré tras navegar por TOR y consultar las páginas encontradas en el análisis de memoria. Algunos links eran muy intersantes.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Tïtulo Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios