Forense TOR en Windows

Cómo saber si se ha instalado TOR en un equipo con Windows:

Continuando con el preámbulo a la forense a TOR, que titulamos «El Sr. Locard y La Red TOR«, en el artículo de hoy intentaremos encontrar un patrón de búsqueda en diversas áreas del sistema operativo, que nos permita averiguar si un ordenador tiene o ha tenido en algún momento instalado el entorno de navegación Web “TorBrowser”, que como todos sabemos está basado en el proyecto TOR, de navegación en modo anónimo.

La forense se realizará sobre el sistema Operativo Windows 10 Pro de 64 bits, instalado en una máquina virtual con soporte VmWare, versión 11. La configuración de hardware corresponde a un procesador I3, con 8gb de memoria Ram y un disco duro de 120 gb. La conexión LAN estará deshabilitada durante la instalación del paquete TorBrowser. No se va a ejecutar TOR en esta práctica forense.

Como primer paso, desde el punto de vista puramente forense, vamos a proceder a la instalación del paquete “TorBrowser”, en su versión 5.0. Nos centraremos en primer lugar en los cambios que se efectuarán en el registro de Windows, tras la instalación. Para ello utilizaremos el programa “Regshot” (versión 1.9.0 de 64bits, con salida en modo HTML). La idea es capturar el estado del registro antes de la instalación, para volver a hacerlo una vez instalado; posteriormente haremos una comparativa de ambos resultados, lo que nos permitirá extraer los cambios producidos, ya sean líneas añadidas, eliminadas, o modificadas en el registro. Finalmente utilizaremos la aplicación Freeware “Paragon Backup and Recovery” (versión 14 de 64 bits), para exportar los archivos bloqueados por el sistema, como pagefile.sys, hiberfil.sys, swapfile.sys y Ntuser.Dat, y así cotejar si ha habido cambios a lo largo de la instalación de TOR.

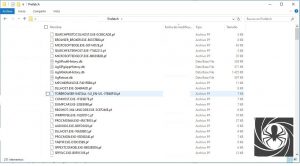

A continuación mostramos alguna de los ficheros creados/modificados en el sistema, tras efectuar la comparación del registro, antes y después de la instalación del TorBrowser:

C:\Windows\appcompat\Programs\Amcache.hve.LOG2

C:\Windows\Prefetch\AgGlFaultHistory.db

C:\Windows\Prefetch\AgGlFgAppHistory.db

C:\Windows\Prefetch\AgGlGlobalHistory.db

C:\Windows\Prefetch\AgRobust.db

C:\Windows\Prefetch\DLLHOST.EXE-5E46FA0D.pf

C:\Windows\Prefetch\MPCMDRUN.EXE-F401FBB4.pf

C:\Windows\Prefetch\SEARCHFILTERHOST.EXE-77482212.pf

C:\Windows\Prefetch\SEARCHPROTOCOLHOST.EXE-0CB8CADE.pf

C:\Windows\ServiceProfiles\NetworkService\AppData\Local\Temp\MpCmdRun.log

Previamente a todo esto tendremos corriendo en segundo plano las aplicaciones “ProcessMonitor”, versión 3.2, y WireShark (versión 1.12.7 de 64 bits), de tal forma que quede constancia de los procesos que puedan generarse en el sistema, durante la instalación del paquete Tor, si bien no estudiaremos esos datos en este artículo, dejándolos para más tarde.

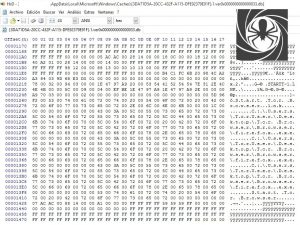

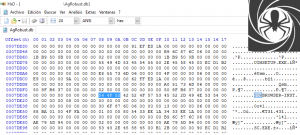

Lo primero que hemos hecho tras la instalación del paquete TorBrowser es exportar la carpeta “Prefetch”, del sistema operativo. Hemos anotado la hora en que se ha instalado el paquete TOR (es importantísimo este dato), por lo que vamos a buscar rastros de la instalación dentro de los ficheros existentes en esa carpeta que hayan sido modificados a partir de esa hora. En concreto vamos a buscar las cadenas “TOR”, “GEOIP”, “NOTIFICATIONUXBROWSER”, “EVERYWHERE” y “HTTP”, usando un lector hexadecimal de ficheros. La razón de buscar estas cadenas concretas obedece al resultado arrojado por Regshot, tras el cotejamiento del registro antes y después de la instalación. La primera coincidencia (término tor), la encontramos en el fichero “AgRobust.db”. Estas coincidencias pueden verse en las capturas correspondientes a las imágenes que veis a continuación. En estas imágenes queda reflejado cómo se hace referencia al nombre del fichero de instalación del paquete TorBrowser.

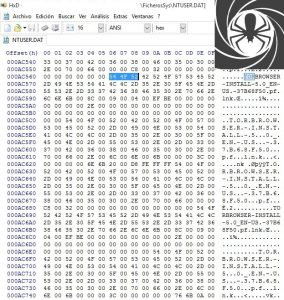

Otro dato significativo lo reporta el fichero “TORBROWSER-INSTAL-5.0_EN-US.-37B68F50.pf”, que se genera en la carpeta Prefetch.

Buscando en los ficheros de Caché modificados durante la instalación, nos encontramos con un .db en el que aparece la carpeta de directorio en la que se ha instalado el paquete TOR

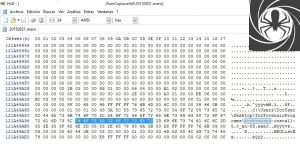

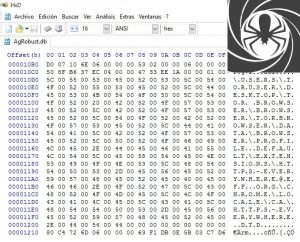

Mediante el software “Paragon Backup And Recovery” exportamos el fichero de paginación “pagefile.sys”, y lo analizamos con la herramienta gratuita de Belkasoft “Ramcapture”, de 64 bits”. Esta herramienta permite ver el volcado de memoria del sistema, almacenado en el pagefile. Se busca por el término “torbrowser”, y el resultado es inmediato, apareciendo multitud de cadenas en las que encontramos algunas líneas bastante interesantes desde el punto de vista forense, como por ejemplo el directorio en el que originalmente estaba el paquete, antes de la instalación y el nombre del paquete que se iba a instalar.

De igual forma, en el volcado de memoria puede encontrarse la prueba de que el paquete TorBrowser ha sido instalado, al aparecer algunas carpetas de la instalación

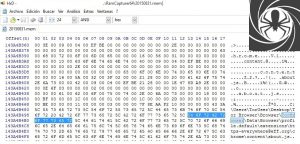

Otro término asociado al navegador de TOR es “geoip”, como puede comprobarse en el fichero de cambios en el registro, tras la instalación de TOR. Pues bien, este término aparece igualmente en el volcado de memoria, como puede comprobarse en la siguiente imagen

Otro término asociado al navegador de TOR es “geoip”, como puede comprobarse en el fichero de cambios en el registro, tras la instalación de TOR. Pues bien, este término aparece igualmente en el volcado de memoria, como puede comprobarse en la siguiente imagen

Este término de búsqueda aparece varias veces, a lo largo del fichero de volcado de memoria, asociado siempre a líneas de TOR. Términos como “everywhere”, o el más selectivo “notificationUxBroker”, aparecen también a lo largo del volcado de memoria.

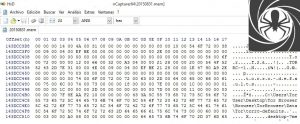

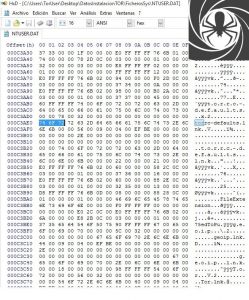

Finalmente exportamos (con la aplicación de Paragon), el fichero “NTUSER.DAT”, perteneciente al usuario de Windows 10 (llamado toruser), en busca de rastros del paquete TorBrowser, buscando –por ejemplo-, por la cadena “tor”. Pronto nos encontramos con secuencias hexadecimales que dejan patente la existencia de dicho software, como puede comprobarse en las siguientes imágenes.

Hemos dejado comprobado que a lo largo de esta forense, los rastros que deja TOR tras su instalación son abundantes, independientemente de si el usuario ha podido eliminar la carpeta en que fue instalado en su momento. Además, lo peligroso de modificar ciertos ficheros (como pagefile.sys, o ntuser.dat), hace especialmente difícil ocultar por completo los rastros de la instalación, amén de que es preciso eliminar todos los ficheros de la carpeta prefetch.

Hemos dejado comprobado que a lo largo de esta forense, los rastros que deja TOR tras su instalación son abundantes, independientemente de si el usuario ha podido eliminar la carpeta en que fue instalado en su momento. Además, lo peligroso de modificar ciertos ficheros (como pagefile.sys, o ntuser.dat), hace especialmente difícil ocultar por completo los rastros de la instalación, amén de que es preciso eliminar todos los ficheros de la carpeta prefetch.

En el siguiente artículo explicaremos cómo saber si se ha ejecutado TOR, así como averiguar a qué páginas y cuándo ha estado conectado.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Tïtulo Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios