Rombertik: El SpyWare 3.0

Rombertik: Así se llama el último diseño de Spyware que, al estilo del buen kamikaze, prefiere suicidarse antes que ser descubierto por los sistemas de seguridad informática. Pero no sólo se autodestruye al ser detectado, sino que también se lleva por delante toda la información existente en el disco duro infectado.

Rombertik: Así se llama el último diseño de Spyware que, al estilo del buen kamikaze, prefiere suicidarse antes que ser descubierto por los sistemas de seguridad informática. Pero no sólo se autodestruye al ser detectado, sino que también se lleva por delante toda la información existente en el disco duro infectado.

Tal es la efectividad de este nuevo virus que, en el momento que es detectado por el sistema -o que tiene sospechas de estar siendo investigado-, se borra completamente, incluyendo la eliminación de la tabla MBR (Master Boot Record) del disco duro, provocando así que el equipo se reinicie de forma ininterrumpida. Y si el borrado del MBR no fuera suficiente, eliminará otras carpetas sensibles del sistema, hasta conseguir inutilizar el arranque del disco. Así se las gasta este nuevo software espía.

Y es que esto no deja de ser más que la consecuencia de una guerra de inteligencia y contrainteligencia. Los responsables de seguridad (tanto activa como pasiva), se devanan los sesos por fortalecer las defensas de los sistemas informáticos, al tiempo que los creadores de malware estudian cómo saltarse las barreras de estos mecanismos de seguridad.

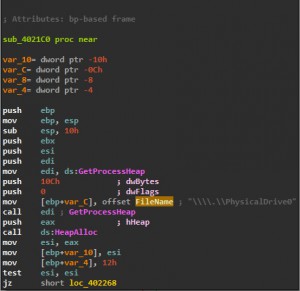

Hoy hemos alcanzado, quizá, un nuevo escalón dentro de esta interminable lucha de trincheras. Un nuevo algoritmo es capaz de autodestruirse para evitar dejar rastro alguno de su código. Es más, ocupa tan poco espacio (a penas 28K), y se replica tantas veces en el sistema, que encontrar el hilo por el que comienza su código es casi una misión imposible. De hecho, el fichero fuente ocupa 1264Kb, Esto quiere decir que más del 95% del archivo es basura; infinidad de funciones, imágenes y algoritmos que no sirven para nada, salvo para ofuscar el contenido realmente importante.

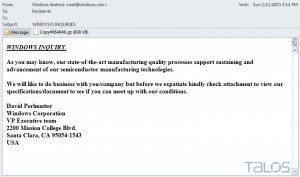

La forma de infección de Rombertik es ya un clásico: el uso de ingeniería social y phishing por correo electrónico. La primera versión encontrada se corresponde con un correo enviado presumiblemente por «Windows Corp», en el que se nos invita a abrir unos ficheros adjuntos en los que se habla de «procesos de calidad de fabricación con tecnología de última generación», para comprobar así si nuestra empresa cumple o no con esos nuevos estándares de calidad. Realmente lo que vamos a obtener no es más que un fichero .scr (salvapantallas). En el momento en que accedemos al contenido del fichero adjunto, el malware empieza a inocular su código por miles de celdas de memoria.

La forma de infección de Rombertik es ya un clásico: el uso de ingeniería social y phishing por correo electrónico. La primera versión encontrada se corresponde con un correo enviado presumiblemente por «Windows Corp», en el que se nos invita a abrir unos ficheros adjuntos en los que se habla de «procesos de calidad de fabricación con tecnología de última generación», para comprobar así si nuestra empresa cumple o no con esos nuevos estándares de calidad. Realmente lo que vamos a obtener no es más que un fichero .scr (salvapantallas). En el momento en que accedemos al contenido del fichero adjunto, el malware empieza a inocular su código por miles de celdas de memoria.

Pero su actuación va más allá. Una vez que se ha «alojado» en el sistema ya comprometido, empieza a investigar si está trabajando en un sistema virtual (una sandbox), o no. En caso de ser un entorno de trabajo real, Rombertik emprenderá de nuevo su acción invasora, asegurándose de que no se están efectuando comprobaciones por parte de los mecanismos de seguridad. Hecha esta comprobación procede a descifrar su código malware, que empezará a reproducirse y capturar toda la información que busca.

Mención especial tiene su forma de actuación cuando detecta que está instalado en un entorno virtual, en una SandBox. Normalmente, los malware de última generación son capaces de permanecer inactivos el tiempo necesario, hasta que la caja de arena deja de hacer las comprobaciones de seguridad. Es en ese momento cuando despiertan y empieza a inocular su código malicioso. Sin embargo, Rombertik empieza a escribir datos al azar en la memoria, sin esperar hibernado; puede escribir hasta 960 millones de instrucciones. Esto provoca, primero, un consumo de tiempo excesivo para la SandBox y segundo, que esta acción repetitiva acabará por echar abajo la capacidad de reacción de los sistemas de detección de la SandBox. Además, el hecho de generar esta cantidad de datos en la memoria hará crecer el registro hasta alcanzar más de 100 Gb. Esto tendrá como consecuencia directa que el tiempo de reacción de los sistemas de seguridad se prolonguen hasta cerca de la media hora; tiempo más que de sobra para que el malware haga su trabajo de instalación y acomodamiento.

Rombertik tiene la capacidad de instalarse en nuestros navegadores web, para recabar así toda la información que introducimos en éstos; desde páginas web visitadas, hasta las pulsaciones de teclado, sin importarle mucho a qué páginas web nos conectamos. Lo recoge todo. Pero antes volverá a hacer una nueva verificación de los mecanismos de seguridad, para asegurarse de que no se está analizando la memoria en busca de código sospechoso. Estamos pues delante de un spyware realmente astuto.

Rombertik tiene la capacidad de instalarse en nuestros navegadores web, para recabar así toda la información que introducimos en éstos; desde páginas web visitadas, hasta las pulsaciones de teclado, sin importarle mucho a qué páginas web nos conectamos. Lo recoge todo. Pero antes volverá a hacer una nueva verificación de los mecanismos de seguridad, para asegurarse de que no se está analizando la memoria en busca de código sospechoso. Estamos pues delante de un spyware realmente astuto.

Esta segunda verificación antianálisis de la que acabamos de hablar, se realiza antes de que la segunda copia de este malware (el fichero reconocido como yfoye.exe), comience a ejecutarse. Y en caso de que detecte que puede peligrar su anonimato, comenzará la autodestrucción y la eliminación de los datos del disco duro. Para comprobar si ya está siendo rastreado procederá a comparar un HASH de 32 bits que previamente ha alojado en una zona concreta de la memoria, con la marca original que generó en el momento del desempaquetado. Si ambos hashes no coinciden comenzará de forma automática la destrucción de información.

Empezará (como hemos dicho antes), por el MBR del disco. En caso de no conseguirlo continuará borrando la carpeta «Documents And Settings», en la que se encuentran todos los datos de las cuentas de usuario existentes en el sistema, cifrando además cada archivo con una clave RC4, generada de forma aleatoria. Una vez conseguido su objetivo procederá a reiniciar el sistema. Por tanto, estamos no solamente ante un software milimétricamente diseñado para destruirse en caso de ser interceptado, sino también tenemos por delante un bonito problema de informática forense, a la hora de intentar recuperar los datos borrados.

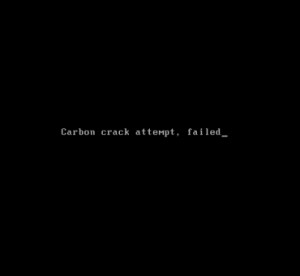

La pantalla de reinicio no es precisamente halagüeña. Un aviso con letra blanca sobre fondo negro, nos advertirá de que se ha eliminado la información, mostrando el aviso «Carbon Crack Attemp. failed». A partir de ahí lo único que podemos hacer es desconectar el disco duro, llevárselo a un informático especializado en ciencias forenses para que intente recuperarnos los datos borrados y, acto seguido, comenzar de cero, formateando el disco duro y reinstalando el sistema operativo y las aplicaciones. Y si hemos sido previsores, recuperando la última copia de seguridad de nuestros datos personales y/o de trabajo.

La pantalla de reinicio no es precisamente halagüeña. Un aviso con letra blanca sobre fondo negro, nos advertirá de que se ha eliminado la información, mostrando el aviso «Carbon Crack Attemp. failed». A partir de ahí lo único que podemos hacer es desconectar el disco duro, llevárselo a un informático especializado en ciencias forenses para que intente recuperarnos los datos borrados y, acto seguido, comenzar de cero, formateando el disco duro y reinstalando el sistema operativo y las aplicaciones. Y si hemos sido previsores, recuperando la última copia de seguridad de nuestros datos personales y/o de trabajo.

En el caso de que Rombertik haya conseguido pasar todos los controles antispyware, buscará los procesos de los navegadores que se estén ejecutando en nuestros sistemas, inyectando en ellos una api capaz de leer los datos que se introduzcan en el navegador infectado. Lo peligroso de esta api es que, al recoger datos en texto plano, puede leer cualquier pulsación de teclado antes de que ésta sea enviada a través de una página web segura (https), lo que le permitirá leer casi todo el texto que se introduzca en los campos de captura de datos. Una vez recogida la información ésta será codificada en base64 y enviada a ciertos sitios web, como por ejemplo www.centozos.org.in.

Hace ya tiempo que quedó claro que los antivirus (sobre todo los gratuitos), eran poco o muy poco efectivos. Tan sólo las soluciones tipo «EndPoint», o «Internet Security» de algunas casas eran capaces de detectar amenazas y protegernos de forma más o menos confiable. Es por eso que hoy -más que nunca-, es importantísimo tener una buena solución antivirus integral, un sistema operativo permanentemente actualizado, buenas prácticas de seguridad -como no abrir enlaces de correos desconocidos, o prohibir la apertura de ficheros adjuntos con determinadas extensiones, etc.- y, sobre todo, una buena política de backup (copias de seguridad, en castellano), para poder enfrentarnos sin miedo a los posibles daños que nos pueda ocasionar un despiste de este tipo.

Hace ya tiempo que quedó claro que los antivirus (sobre todo los gratuitos), eran poco o muy poco efectivos. Tan sólo las soluciones tipo «EndPoint», o «Internet Security» de algunas casas eran capaces de detectar amenazas y protegernos de forma más o menos confiable. Es por eso que hoy -más que nunca-, es importantísimo tener una buena solución antivirus integral, un sistema operativo permanentemente actualizado, buenas prácticas de seguridad -como no abrir enlaces de correos desconocidos, o prohibir la apertura de ficheros adjuntos con determinadas extensiones, etc.- y, sobre todo, una buena política de backup (copias de seguridad, en castellano), para poder enfrentarnos sin miedo a los posibles daños que nos pueda ocasionar un despiste de este tipo.

No nos cansaremos de insistir «que la mejor defensa ante las amenazas de malware es una gestión eficiente de la salvaguardia de nuestros datos«

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios