Saber Si Serás Hackeado

¿Quieres saber si estás en el punto de mira de los cibermalos? ¿Si vas a ser Hackeado? Quizá lo que te explico, a continuación, te ayude a despejar la incógnita. No hace falta ser un experto, para utilizar ciertas herramientas básicas.

Estamos leyendo últimamente -día sí y día también- que empresas de gran reputación y relevancia (Iberdrola, El Corte Inglés, Banco Santander, etc…) están siendo hackeadas, robándoles sus bases de datos de clientes y/o proveedores, para luego pedir un pago por no publicarlas en la DeepWeb.

Estamos leyendo últimamente -día sí y día también- que empresas de gran reputación y relevancia (Iberdrola, El Corte Inglés, Banco Santander, etc…) están siendo hackeadas, robándoles sus bases de datos de clientes y/o proveedores, para luego pedir un pago por no publicarlas en la DeepWeb.

Lo lógico es pensar, que si empresas de esa envergadura ven comprometida su seguridad, nosotros no podremos hacer nada por autodefendernos, pues no disponemos de sus presupuestos en ciberseguridad, ni sus departamentos específicos, diseñados al efecto.

Pero eso no es del todo cierto, pues «la ciberseguridad bien entendida, empieza por uno mismo». Desde hace ya muchos años, nuestro buen @_Angelucho_, nos decía «Que nosotros mismos somos nuestra mayor vulnerabilidad, pero también nuestro mejor Antivirus». Y es verdad. Normalmente, los cibercriminales, aprovechan el eslabón más débil de la cadena (Nosotros) para atacar a toda la estructura.

Un ciberataque puede llegar de muchas maneras: una clave poco segura, un correo malicioso, un documento envenenado, una web fraudulenta, un ataque de día cero… Demasiados puntos vulnerables en nuestro perímetro digital, como para poder defenderlos todos a la vez.

Cuando una empresa, un autónomo, o incluso un particular, quiere saber su grado de exposición en el mundo cibernético, nos encarga una auditoría informática. A través de diferentes técnicas y herramientas (OSINT, por ejemplo, entre otras muchas cosas) podemos averiguar mucha información de nuestros clientes; y ese es, en gran medida, uno de los primeros fallos que se cometen. ¿Qué necesidad tenemos de exponer y difundir nuestra vida, en Redes Sociales, por ejemplo?. La información es poder y, cuanto menos sepan de nosotros, mucho mejor.

Cuando una empresa, un autónomo, o incluso un particular, quiere saber su grado de exposición en el mundo cibernético, nos encarga una auditoría informática. A través de diferentes técnicas y herramientas (OSINT, por ejemplo, entre otras muchas cosas) podemos averiguar mucha información de nuestros clientes; y ese es, en gran medida, uno de los primeros fallos que se cometen. ¿Qué necesidad tenemos de exponer y difundir nuestra vida, en Redes Sociales, por ejemplo?. La información es poder y, cuanto menos sepan de nosotros, mucho mejor.

Sin embargo, en el ámbito profesional debemos exponernos en las redes (insisto, profesionalmente hablando) si queremos que los demás (clientes, proveedores, etc.) quieran saber que existimos. Este parámetro de nuestra vida es imposible de ocultar, pues su objetivo es -justamente- el contrario. Esto es: necesitamos darnos a conocer a cuanta más gente, mejor.

Así las cosas, los ciberdelincuentes aprovechan esa información pública, para intentar buscar nuestras vulnerabilidades; pero ese tipo de averiguaciones es solo una de las esquinas de ese enorme engranaje. En muchas ocasiones aprovechan los datos obtenidos en empresas que han sido hackeadas, para comenzar sus ciberataques, pues el botín obtenido contiene nombres completos, dni’s, teléfonos, direcciones de correo electrónico, claves de usuario, etc., etc.

Una vez que esos ciberdelincuentes consiguen, por ejemplo, el nombre del dominio web a atacar y una cuenta de correo electrónico (junto con su clave) de la víctima (o si no, crean una cuenta de correo parecida) lo único que tienen que hacer es «montar» su campo de actuación, haciéndose pasar ante un tercero «como el cliente que debe pagar, por ejemplo» o por la página de entrada de claves de la página web comprometida, utilizando para ello un nombre muy similar al de la web válida, para la web maliciosa.

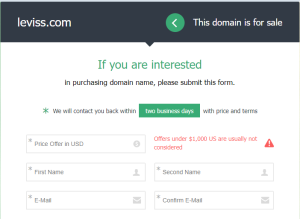

Y es que estamos acostumbrados «a leer sin leer». Es decir: vemos una palabra y -aunque esté mal escrita- nosotros la interpretamos correctamente en el cerebro. Otras veces, incluso, los cibercriminales crean nombres de dominio muy similares al que quieren atacar. Un ejemplo: www.leviss.com podría confundirse fácilmente con el dominio verdadero, levi.com.

Y es que estamos acostumbrados «a leer sin leer». Es decir: vemos una palabra y -aunque esté mal escrita- nosotros la interpretamos correctamente en el cerebro. Otras veces, incluso, los cibercriminales crean nombres de dominio muy similares al que quieren atacar. Un ejemplo: www.leviss.com podría confundirse fácilmente con el dominio verdadero, levi.com.

Por suerte, no necesitamos ser profundos conocedores de las técnicas de hacking que utilizan los cibercriminales; para eso estamos los que nos dedicamos a esto.

Y digo lo anterior, porque existen una serie de recursos que cualquiera de nosotros puede utilizar, para comprobar si sus datos están expuestos en la red y, por ende, si éstos pueden ser utilizados por los ciberdelincuentes, para atacarnos.

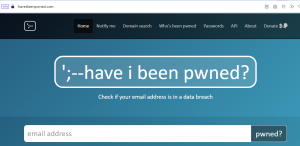

Podemos averiguar de forma fácil, si nuestra cuenta de correo electrónico se encuentra almacenada en alguna de las miles de bases de datos que andan pululando por la deepweb o por los canales específicos (telegram, etc.) que utilizan los cibermalos, para venderlas. Para averiguar si nuestra cuenta de correo está comprometida, existe una conocida página web de uso muy intuitivo que nos lo va a decir: https://haveibeenpwned.com

Podemos averiguar de forma fácil, si nuestra cuenta de correo electrónico se encuentra almacenada en alguna de las miles de bases de datos que andan pululando por la deepweb o por los canales específicos (telegram, etc.) que utilizan los cibermalos, para venderlas. Para averiguar si nuestra cuenta de correo está comprometida, existe una conocida página web de uso muy intuitivo que nos lo va a decir: https://haveibeenpwned.com

Disponemos también de páginas web igualmente gratuitas, las cuales pueden decirnos si alguien ha creado dominios similares al nuestro, con la intención de utilizarlos como dominios fraudulentos. Esta página web es www.dnstwist.it. Basta con introducir el nombre de nuestro dominio (www.pruebaelectronica.es, por ejemplo) para que nos indique los nombres de dominio existentes, similares al nuestro. Además nos indica si esos hipotéticos dominios fraudulentos tienen montado el servicio de correo electrónico con el que atacarnos, etc. De ser así, deberíamos ponernos rápidamente en manos de un especialista en ciberseguridad.

Disponemos también de páginas web igualmente gratuitas, las cuales pueden decirnos si alguien ha creado dominios similares al nuestro, con la intención de utilizarlos como dominios fraudulentos. Esta página web es www.dnstwist.it. Basta con introducir el nombre de nuestro dominio (www.pruebaelectronica.es, por ejemplo) para que nos indique los nombres de dominio existentes, similares al nuestro. Además nos indica si esos hipotéticos dominios fraudulentos tienen montado el servicio de correo electrónico con el que atacarnos, etc. De ser así, deberíamos ponernos rápidamente en manos de un especialista en ciberseguridad.

Existen en verdad, multitud de herramientas gratuitas que pueden sernos de gran utilidad. DnsDumpster, por ejemplo, puede ayudarnos a saber toda la configuración de un dominio, como los servidores en que se encuentra alojado, los redireccionamientos, los servicios activados, etc., pero esto lo dejaremos para otro artículo, que no conviene ser pesados.

Recordad que -como siempre ocurre en informática- todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Título Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Profesor en el «Grado en Ciencias Policiales», impartido por la USAL para Policía Nacional.

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Prueba Electrónica – El Blog de Auditores y Peritos Informáticos

No hay comentarios