Identificando un Phishing

Desde hace tiempo, el término «Phishing» es un palabro común conocido por todo el mundo; al menos, por la gran mayoría. Para los que no lo sepáis, podríamos definirlo «Como una serie de técnicas que, mediante la suplantación de identidad, tratan de averiguar las claves de acceso a algo». Da igual si es un correo electrónico, las claves de la tarjeta, el pin del móvil, los códigos de Whatsapp…

Desde hace tiempo, el término «Phishing» es un palabro común conocido por todo el mundo; al menos, por la gran mayoría. Para los que no lo sepáis, podríamos definirlo «Como una serie de técnicas que, mediante la suplantación de identidad, tratan de averiguar las claves de acceso a algo». Da igual si es un correo electrónico, las claves de la tarjeta, el pin del móvil, los códigos de Whatsapp…

En el artículo de hoy quiero explicaros -de forma fácil- cómo identificar un phishing (en este caso a través de correo electrónico) pues a día de hoy, ésta es una de las técnicas más empleadas por los ciberdelincuentes, con el objetivo de obtener nuestras credenciales de acceso y «secuestrar» nuestras cuentas, o los accesos a entornos cloud, etc., cuando no montar un servidor de correo paralelo con el que monitorizar los mensajes entrantes y salientes. Este es uno de los métodos que se utilizan para otros ciberdelitos más graves, como por ejemplo, la «estafa del CEO», etc.

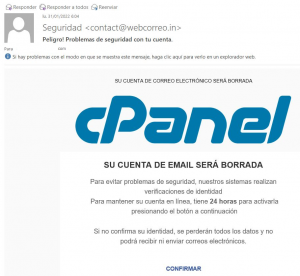

La metodología es muy sencilla: nos envían un correo, aparentemente normal, en el que se nos indica que nuestra cuenta bancaria, o las claves de acceso al entorno cloud -entre otras muchas opciones- van a caducar y que, o las cambiamos en 24 horas, o tendrán que dar de baja la cuenta, o lo que sea; y claro: clicamos corriendo, no sea que nos cierren la cuenta del banco, o del servicio de turno.

Sin embargo, hay ciertos detalles gracias a los cuales -si nos fijamos bien- (o más bien, si sabemos dónde mirar) podemos identificar más o menos fácilmente, un ataque por Phishing. Por ejemplo: si nos fijamos en el remitente del correo electrónico de la imagen que acompaña a este párrafo, veremos que es un tal «[email protected]». Sin embargo, lo que se nos dice es «que nuestra cuenta de correo para acceder a cPanel, será borrada». Si no tenemos cuenta en este servicio, lo lógico es que pensemos «que se han equivocado pero, como sucede en mi caso, «sí que podría tener una cuenta dada de alta ahí». Pero claro: ¿por qué me mandan un correo avisándome de la baja, desde un dominio diferente (www.webcorreo.in) al de cPanel (www.cpanel.net)?. Deberíamos adoptar la premisa de que «todo aquello que no sea lógico, debería hacernos sospechar».

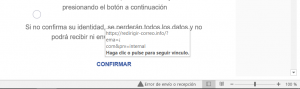

En cualquier caso, vamos ahora a comprobar hacia dónde nos lleva el botón «confirmar». En este punto (aunque se trata de una acción muy sencilla) debemos tener algo de precaución, pues debemos mover el botón del ratón hacia ese botón «confirmar», pero tener mucho cuidado de no hacer «click» en él. En nuestro caso, el enlace de este botón nos lleva a la página «www.redirigir-correo.info». Nada que ver con la anterior, como se puede apreciar. Si hubiéramos cometido el craso error de hacer click sobre el botón «confirmar» nos enviaría una nueva página. En este caso a la página «www.correopunlock.info». Como vemos, ya se han empleado hasta 3 dominios diferentes para pedirnos las credenciales; y ninguno de ellos tenía que ver con el nombre de «cPanel». Lo único que quedaría por hacer (para rematar el desastre) sería poner la clave que utilizamos para acceder al panel de «cPanel» (en nuestro caso) y el trabajo estaría listo para ellos.

En cualquier caso, vamos ahora a comprobar hacia dónde nos lleva el botón «confirmar». En este punto (aunque se trata de una acción muy sencilla) debemos tener algo de precaución, pues debemos mover el botón del ratón hacia ese botón «confirmar», pero tener mucho cuidado de no hacer «click» en él. En nuestro caso, el enlace de este botón nos lleva a la página «www.redirigir-correo.info». Nada que ver con la anterior, como se puede apreciar. Si hubiéramos cometido el craso error de hacer click sobre el botón «confirmar» nos enviaría una nueva página. En este caso a la página «www.correopunlock.info». Como vemos, ya se han empleado hasta 3 dominios diferentes para pedirnos las credenciales; y ninguno de ellos tenía que ver con el nombre de «cPanel». Lo único que quedaría por hacer (para rematar el desastre) sería poner la clave que utilizamos para acceder al panel de «cPanel» (en nuestro caso) y el trabajo estaría listo para ellos.

Como quiera que los ciberdelincuentes suelen actuar muy rápido, nada más poner la clave en esta nueva página web falsa, ésta intenta conectarse al dominio real de «cPanel» (www.cPanel.net) para comprobar si la clave puesta es correcta, o no. De esta forma pueden cambiar ellos nuestras credenciales, antes de que nosotros nos percatemos de nuestro error. En nuestro caso, pusimos la clave «YourFuckingMother» y (como es lógico) nos dijo que la clave no era correcta.

Como quiera que los ciberdelincuentes suelen actuar muy rápido, nada más poner la clave en esta nueva página web falsa, ésta intenta conectarse al dominio real de «cPanel» (www.cPanel.net) para comprobar si la clave puesta es correcta, o no. De esta forma pueden cambiar ellos nuestras credenciales, antes de que nosotros nos percatemos de nuestro error. En nuestro caso, pusimos la clave «YourFuckingMother» y (como es lógico) nos dijo que la clave no era correcta.

Fuimos un poco más allá y nos saltamos el paso de la introducción de claves, para saber qué pasaba, en el caso de que hubiéramos puesto la clave correcta y caído en su trampa. En teoría, y tras hacer click sobre el botón «Login», se nos redirigía a una página en la que se nos decía que la cuenta estaba ya activada y que funcionaría normalmente. Lo cierto es que -de haber puesto las claves correctas- habríamos perdido el acceso a nuestro panel de control de «cPanel». Por esta razón -entre otras- es tan importante utilizar el factor de doble autenticación, aunque no siempre sirve, pero eso no es ya objeto de este artículo.

Como podéis ver, aquí lo importante es fijarse en las direcciones de correo y -sobre todo- en los enlaces a los que nos llevan los botones. Comprobad siempre que tanto los correos electrónicos, como los enlaces de destino, se corresponden realmente con los nombres de dominio (bancos, páginas web, etc.) a los que -en teoría- se nos solicita acceder. Es decir: si los nombres de dominio de los remitentes no guardan relación con los que deberían ser, mejor desconfiar e ir despacio. Y por supuesto, no poner ninguna clave, si no estamos seguros.

Como podéis ver, aquí lo importante es fijarse en las direcciones de correo y -sobre todo- en los enlaces a los que nos llevan los botones. Comprobad siempre que tanto los correos electrónicos, como los enlaces de destino, se corresponden realmente con los nombres de dominio (bancos, páginas web, etc.) a los que -en teoría- se nos solicita acceder. Es decir: si los nombres de dominio de los remitentes no guardan relación con los que deberían ser, mejor desconfiar e ir despacio. Y por supuesto, no poner ninguna clave, si no estamos seguros.

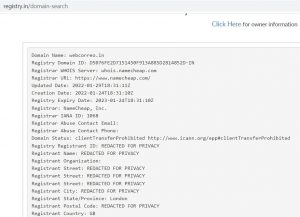

Otro control más que podemos utilizar consiste en acceder a páginas web que nos den información sobre el dominio sospechoso, como Whois.com o (en nuestro caso y al haber un dominio con extensión «.in» de la India) a Registry.in

Nada más clarificador: ¡todos los dominios utilizados en el engaño, se crearon el día 24 de enero de 2022!. Esto quiere decir -como es lógico- que se crearon expresamente para la ocasión.

Nada más clarificador: ¡todos los dominios utilizados en el engaño, se crearon el día 24 de enero de 2022!. Esto quiere decir -como es lógico- que se crearon expresamente para la ocasión.

CONCLUSIÓN: que como ya hemos dicho anteriormente, debemos desconfiar de todos aquellos enlaces que nos manden a algún sitio en el que se nos pidan las claves de acceso. Además, debemos leer los nombres de los remitentes (ya sean correos electrónicos o páginas web) y asegurarnos de que se trata de nombres que guarden relación real con el objeto del correo o la petición, antes de poner nuestros datos, sin saber dónde los ponemos.

Toda precaución es poca. Más vale perder un minuto confirmando que estamos en el sitio correcto, que lamentar durante muchos meses, el haber metido nuestras credenciales en el lugar equivocado.

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Título Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Profesor en el «Máster En Ciberseguridad», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios