Forense a Microsoft Surface

Uno de los principales retos a los que debe enfrentarse un profesional del mundo de la forense informática, es el de estar permanentemente aprendiendo nuevos métodos, nuevas técnicas para extraer información, casi a la misma velocidad con la que los nuevos dispositivos que van apareciendo en el mercado.

Uno de los principales retos a los que debe enfrentarse un profesional del mundo de la forense informática, es el de estar permanentemente aprendiendo nuevos métodos, nuevas técnicas para extraer información, casi a la misma velocidad con la que los nuevos dispositivos que van apareciendo en el mercado.

Uno de esos dispositivos sobre los que aparentemente es complicado realizar un análisis forense (al menos sin contaminarlo previamente) es el ordenador/tablet «Microsoft Surface». Si ya es cada vez más difícil generar una copia idéntica del disco duro a analizar (los nuevos M.2, o los SSD, por ejemplo) ahora se le suma este nuevo dispositivo, del que tan solo se puede extraer información mediante su puerto USB.

Sin embargo -y si seguimos los pasos correctos- podemos extraer una imagen forense de su memoria de almacenamiento, a un fichero de imagen con el que luego podremos trabajar, ya sea recreando un entorno virtual, o practicando un análisis forense, por ejemplo.

Vamos a ello.

En primer lugar, debemos crear un dispositivo de arranque, que nos permita iniciar un sistema operativo, desde el puerto USB de la Microsoft Surface. Contamos con varias herramientas para crear dispositivos de arranque en pendrives, como por ejemplo «Rufus» o el menos conocido -pero muy intuitivo- «UnetBootin«. Con cualquiera de estas herramientas podremos preparar un pendrive en el que instalar un sistema operativo desde el que arrancar el dispositivo a analizar, sin necesidad de alterar su contenido. Como es lógico, para el caso que nos ocupa, instalaremos un sistema operativo de forense. Paladín (basado en Ubuntu y desarrollado por «Sumuri») es una muy buena opción, aunque hay otras distribuciones gratuitas orientadas a forense. No vamos a entrar en este artículo sobre cómo hay que emplear Rufus, o UnetBootin, pues es muy fácil utilizarlos, además de que no queremos hacer un hilo demasiado largo. En las páginas de los respectivos desarrolladores se explica muy bien cómo crear un pendrive Booteable. Tan solo apuntar un par de pinceladas, como son formatear el pendrive con el esquema de partición compatible con UEFI. Por defecto, formateará el pendrive en «Large Fat32».

En primer lugar, debemos crear un dispositivo de arranque, que nos permita iniciar un sistema operativo, desde el puerto USB de la Microsoft Surface. Contamos con varias herramientas para crear dispositivos de arranque en pendrives, como por ejemplo «Rufus» o el menos conocido -pero muy intuitivo- «UnetBootin«. Con cualquiera de estas herramientas podremos preparar un pendrive en el que instalar un sistema operativo desde el que arrancar el dispositivo a analizar, sin necesidad de alterar su contenido. Como es lógico, para el caso que nos ocupa, instalaremos un sistema operativo de forense. Paladín (basado en Ubuntu y desarrollado por «Sumuri») es una muy buena opción, aunque hay otras distribuciones gratuitas orientadas a forense. No vamos a entrar en este artículo sobre cómo hay que emplear Rufus, o UnetBootin, pues es muy fácil utilizarlos, además de que no queremos hacer un hilo demasiado largo. En las páginas de los respectivos desarrolladores se explica muy bien cómo crear un pendrive Booteable. Tan solo apuntar un par de pinceladas, como son formatear el pendrive con el esquema de partición compatible con UEFI. Por defecto, formateará el pendrive en «Large Fat32».

Una vez creado nuestro pendrive de arranque, con la imagen descargada desde Sumuri (yo me bajé la versión de 64 bits) debemos preparar el portátil Surface, para que permita arrancar primero desde el puerto USB. Además hay que desactivar algunos parámetros en la BIOS del equipo, como son la «configuración de arranque seguro», o el módulo «TPM».

Para acceder a la BIOS del portátil debemos pulsar el botón «volumen +» y -sin soltarlo- presionar el botón de encendido. Una vez que aparece la ventana de windows (tarda un par de segundos) ya podemos soltar ambos botones. Al poco, aparecerá la configuración de la BIOS.

Para acceder a la BIOS del portátil debemos pulsar el botón «volumen +» y -sin soltarlo- presionar el botón de encendido. Una vez que aparece la ventana de windows (tarda un par de segundos) ya podemos soltar ambos botones. Al poco, aparecerá la configuración de la BIOS.

Ya en la BIOS debemos ir a la pestaña de «Seguridad» y establecer el parámetro «Security Boot» en «none». Además -como hemos dicho- es conveniente deshabilitar la opción «Trusted Platform Module (TPM) estableciendo el botón en «Off», si bien con la distribución de Paladín, no es un requisito indispensable. El último paso será pulsar sobre la opción «Boot Configuration» y establecer «Usb Storage», como primera opción de arranque. De esta forma, nuestro equipo ya está preparado para que pueda iniciarse un sistema operativo, desde el puerto USB. El último paso será apagar el equipo, guardando los cambios.

Antes de arrancar el equipo con Microsoft Surface es preciso quitarle el Kit de teclado, pues Paladín no lo reconoce (al menos a mí no me lo reconocía). Así pues, debemos montar un teclado y un ratón externos. Ambos pueden ser inalámbricos, pero es necesario conectarlos por radiofrecuencia (rf). Bluetooth no funciona bien.

Así las cosas, nos encontramos con que -para hacer la forense- tendremos que instalar hasta 4 dispositivos USB, mientras que la Surface solo tiene un puerto. Esto es: un teclado, un ratón, un pendrive de arranque (mínimo 16 Gb) y un disco duro externo (con uno de 1 TB es suficiente) en el que guardar la imagen generada con el contenido del portátil. Por tanto, deberemos hacernos con un concentrador USB de -al menos- cuatro puertos. Además, este concentrador debe estar autoalimentado, para que pueda suministrar suficiente corriente eléctrica al disco duro externo. Con esto, ya tenemos todos los «ingredientes».

Conectaremos los cuatro elementos USB mencionados anteriormente, al concentrador USB; y éste, al puerto USB del portátil, aún apagado. Como os dije anteriormente, hemos de quitar el teclado nativo de la Surface pues, de estar conectado a ésta, será imposible conseguir que arranque desde el pendrive.

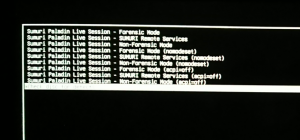

Ya con todo conectado, pulsaremos el botón «Volumen -» y, sin soltarlo, pulsaremos el botón de encendido. Cuando aparezca la ventana de windows, podemos soltar ambos botones. Al poco, aparecerá el menú de arranque de «Paladín». Debemos marcar la primera opción (forensic mode) y pulsar «Enter». Paladín arrancará en «Modo Forense». Ahora viene la parte más delicada: seleccionar disco fuente y disco destino.

Ya con todo conectado, pulsaremos el botón «Volumen -» y, sin soltarlo, pulsaremos el botón de encendido. Cuando aparezca la ventana de windows, podemos soltar ambos botones. Al poco, aparecerá el menú de arranque de «Paladín». Debemos marcar la primera opción (forensic mode) y pulsar «Enter». Paladín arrancará en «Modo Forense». Ahora viene la parte más delicada: seleccionar disco fuente y disco destino.

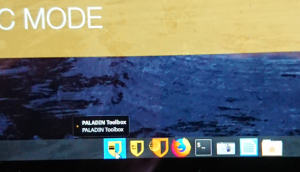

Una vez que Paladín arranca en modo forense, se nos mostrará un entorno gráfico. en la parte central inferior aparecen una serie de iconos. Debemos pulsar en el icono más a la izquierda, llamado «Paladin ToolBox».

Una vez que Paladín arranca en modo forense, se nos mostrará un entorno gráfico. en la parte central inferior aparecen una serie de iconos. Debemos pulsar en el icono más a la izquierda, llamado «Paladin ToolBox».

Este botón es el que nos permitirá acceder a la aplicación de creación de imágenes (clonado) de la memoria de almacenamiento del portátil.

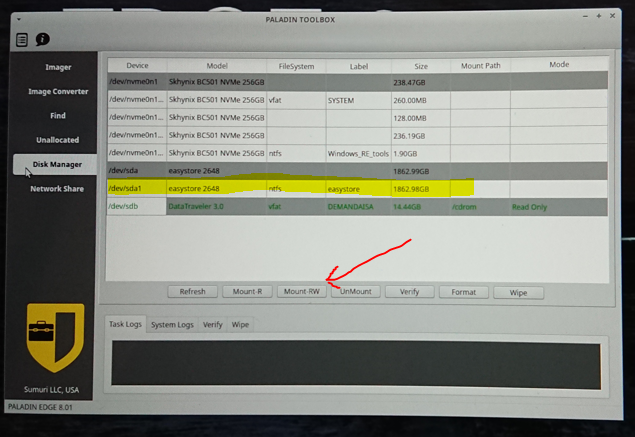

Ahora vienen una serie de pasos que -sin ser complicados- sí que precisan de nuestra atención pues es, a continuación, donde vamos a seleccionar la fuente y el destino de los datos.

En primer lugar, pulsaremos sobre la opción «Disk Manager» y seleccionaremos el disco duro de destino. Una vez marcado, pulsaremos sobre el botón «Mount RW» para permitir la lecto/escritura sobre éste.

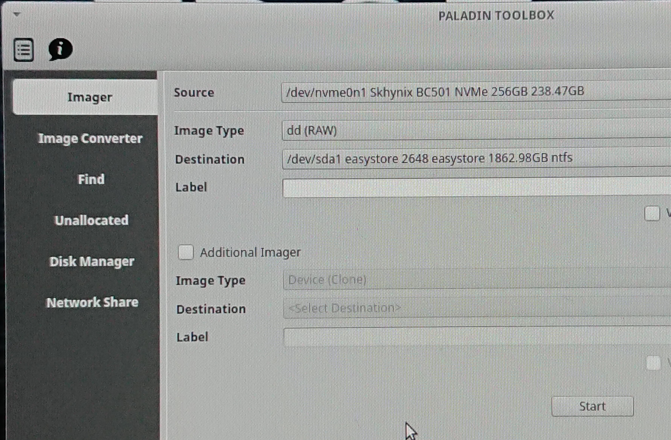

El siguiente paso será acceder al menú «Imager» donde ya seleccionaremos ambos discos (fuente y destino) con los que trabajar. En la opción «Source» seleccionaremos todo el disco «nvme0n1», aunque también podríamos seleccionar únicamente la partición principal; o la que nos interese.

En Destino, lógicamente, seleccionaremos el disco duro externo que hemos habilitado antes, con la opción de lectoescritura. El tipo de imagen que seleccionaremos será la de «dd» para que nos genere un fichero «.ISO» de imagen idéntica. En el apartado «Label» pondremos el nombre del fichero en el que se generará la imagen. Este nombre será también el de la carpeta de destino, que se generará de forma automática.

Finalmente, tan solo restará pulsar sobre el botón «Start»; eso sí: cuando estemos seguros de haber configurado bien la fuente y el destino.

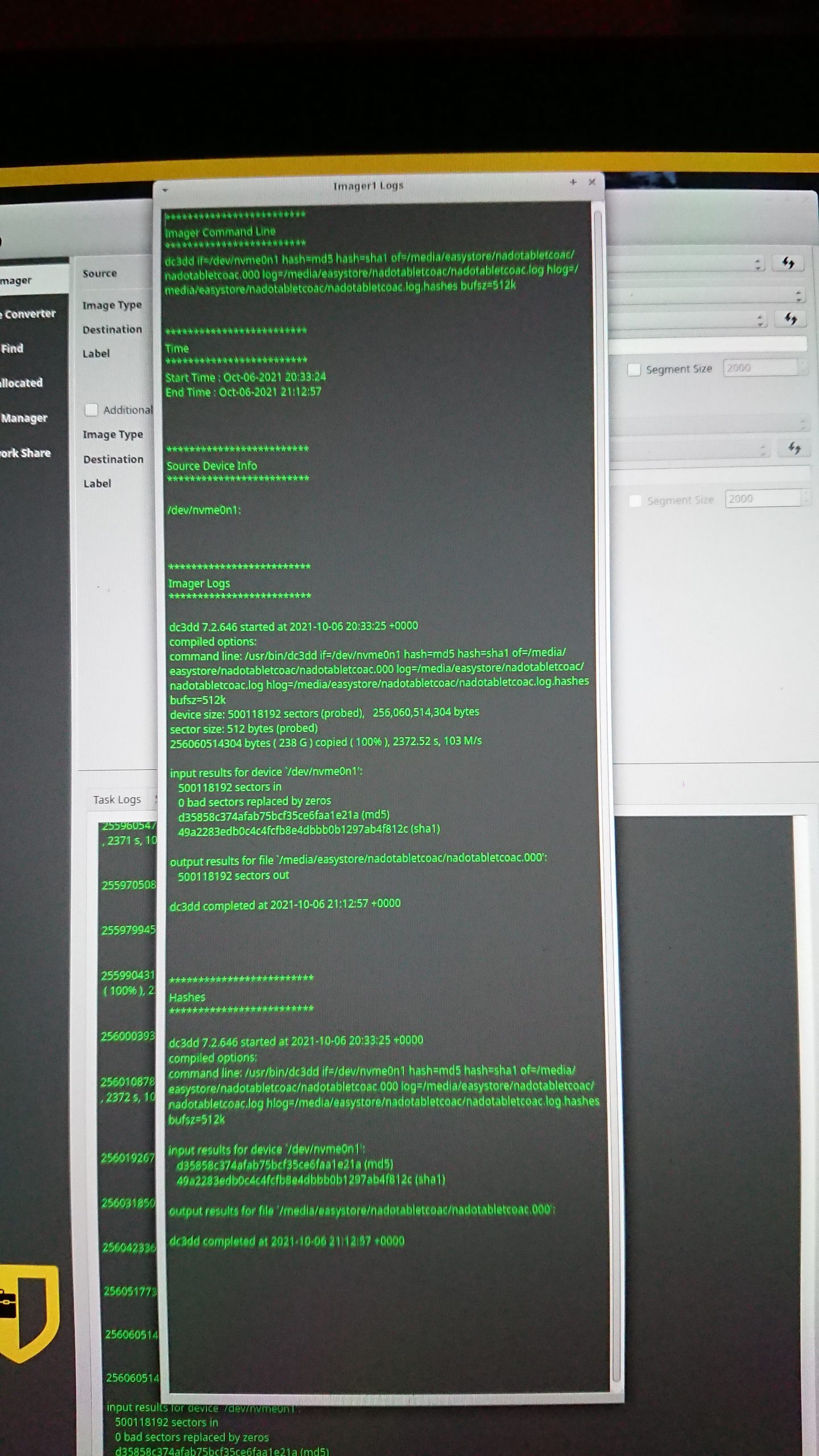

Después de haber pulsado el botón «Start» se abrirá una ventana vertical, en la que irán apareciendo los gigas copiados, así como el porcentaje de lo que lleva clonado.

Una vez que termina de hacer la copia, se nos mostrará una ventana nueva -un log- en el que se nos resume el resultado de las actuaciones, como por ejemplo, hora de comienzo y final, los posibles errores en sectores defectuosos, el cálculo de HASHES (MD5 y SHA-1), etc.

Y con esto ya está. Ya habríamos conseguido generar una imagen forense del contenido de la Sourface, a un fichero generado en el disco externo. Tan solo resta volver a arrancar el portátil (botón «volumen +» y botón de encendido) acceder a la BIOS y volver a poner todas las opciones «tal cual estaban».

Una vez que hemos generado la imagen fiel, podremos utilizar nuestras herramientas de forense preferidas, con la tranquilidad de saber que tenemos una imagen idéntica de la memoria de almacenamiento del portátil, sin haber tocado siquiera su contenido.

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Título Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Profesor en el «Máster En Ciberseguridad», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios