Tienes Un E-M@il

Ese es el título de la deliciosa película protagonizada por Meg Ryan y Tom Hanks. Un clásico en el que dos personas aparentemente antagónicas acaban rindiéndose la una a la otra, con la ayuda del gestor de correo AOL; una historia por otra parte bastante común (la de que dos personas se conozcan por internet), por culpa de la cual nuestros Juzgados están llenos, todo hay que decirlo. Pero no es de historias de amor de lo que les quiero hablar en este post, sino de los estragos que el Ransomware está produciendo tanto en empresas como en particulares.

Ese es el título de la deliciosa película protagonizada por Meg Ryan y Tom Hanks. Un clásico en el que dos personas aparentemente antagónicas acaban rindiéndose la una a la otra, con la ayuda del gestor de correo AOL; una historia por otra parte bastante común (la de que dos personas se conozcan por internet), por culpa de la cual nuestros Juzgados están llenos, todo hay que decirlo. Pero no es de historias de amor de lo que les quiero hablar en este post, sino de los estragos que el Ransomware está produciendo tanto en empresas como en particulares.

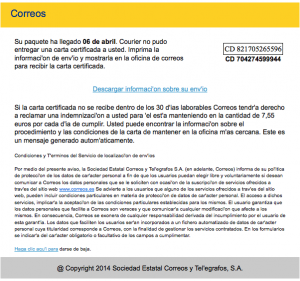

En estos últimos meses estamos recibiendo en nuestros buzones de correo electrónico multitud de mails en los que se nos dice , unas veces, que tenemos un paquete enviado por DHL o por cualquier otro transportista y, otras veces, se nos dice que hemos recibido un aviso de correos, del de toda la vida; Y cuando no es ninguno de los anteriores, nos llega uno en el que una chica (que debe estar despampanante, pero que yo aún no he visto), nos envía un correo titulado «My new photo», que contiene un fichero adjunto. Lo cierto es que, sea de la forma que sea, estos correos basados en Ingeniería Social, nos llegan cada vez más perfeccionados, por lo que es más difícil diferenciarlos de un correo normal; sobre todo la última tanda de mails que simulaban pertenecer al organismo de Correos, o a Hacienda, etc. Quizá el de «My new photo» sea el más fácil de detectar, pero la curiosidad nos puede, en muchos casos, y picamos para ver lo guapa que es la chica. Aaaainssss..

Es por esta razón que debemos ser siempre precavidos, antes de abrir un correo sospechoso. debemos fijarnos que -por suerte hasta ahora-, el castellano empleado no es 100% natural, y tiene construcciones sintácticas deficientes. Por otra parte hemos de pensar siempre con lógica: ¿cuándo le hemos dado nuestro correo a estos proveedores, para que nos puedan enviar esta información?. Podríamos pensar que «los han buscado por internet», pero -a excepción de las empresas-, la tarea de recabar esta información, cuando se trata de particulares, es un proceso bastante difícil en muchas ocasiones. Por otra parte, la llamada telefónica, o la nota en el buzón de correos físico de casa, es el método tradicional por el que nos dejan aviso de que han intentado entregarnos algo. Y finalmente, si se trata de un comunicado oficial -del tipo que sea-, deberá ir certificado digitalmente, cosa que no ocurre en ninguno de los casos.

Es por esta razón que debemos ser siempre precavidos, antes de abrir un correo sospechoso. debemos fijarnos que -por suerte hasta ahora-, el castellano empleado no es 100% natural, y tiene construcciones sintácticas deficientes. Por otra parte hemos de pensar siempre con lógica: ¿cuándo le hemos dado nuestro correo a estos proveedores, para que nos puedan enviar esta información?. Podríamos pensar que «los han buscado por internet», pero -a excepción de las empresas-, la tarea de recabar esta información, cuando se trata de particulares, es un proceso bastante difícil en muchas ocasiones. Por otra parte, la llamada telefónica, o la nota en el buzón de correos físico de casa, es el método tradicional por el que nos dejan aviso de que han intentado entregarnos algo. Y finalmente, si se trata de un comunicado oficial -del tipo que sea-, deberá ir certificado digitalmente, cosa que no ocurre en ninguno de los casos.

Manuales como el CCN-CERT_IA-21-14_Ransomware, recientemente editado (abril de 2015) por el Centro Criptográfico Nacional, nos ayudarán a proteger nuestros equipos contra este tipo de amenazas, pero no podemos basar toda nuestra protección sólo en estos consejos, en muchos casos, difíciles de implementar por la comunidad internauta menos ducha en la materia. Y este nicho de internautas es, la gran mayoría de las veces, el que cae en estas trampas.

¿Debo entonces «comulgar con ruedas de molino» y pagar el rescate para recuperar mis datos?. No. En la gran mayoría de las ocasiones los ciberdelincuentes recibirán nuestro dinero vía BitCoints y nunca nos enviarán las claves de desencriptación. Si te he visto, no me acuerdo.

¿Debo entonces «comulgar con ruedas de molino» y pagar el rescate para recuperar mis datos?. No. En la gran mayoría de las ocasiones los ciberdelincuentes recibirán nuestro dinero vía BitCoints y nunca nos enviarán las claves de desencriptación. Si te he visto, no me acuerdo.

¿Qué puedo hacer entonces?. Pues mucho nos tememos que lo único que se puede hacer es «guardar con mucho cariño» esa información que nos han encriptado y estar atentos a las posibles soluciones y averiguación de claves que, con el tiempo, irán apareciendo, a ver si con suerte podemos recuperar «esos recuerdos secuestrados». Al tiempo habrá que formatear de nuevo el ordenador, para cerciorarnos de que no nos han dejado abierta «ninguna puerta de atrás», en nuestro sistema operativo, por la que puedan volver a colarnos algún tipo de software malintencionado, al cabo de un tiempo.

De todas formas, es curioso -como mínimo-, escuchar a los afectados decir «es que no tenía copia de seguridad». Y ese es realmente el error. Nuestros datos deben estar siempre a salvo en dispositivos de almacenamiento externo, y asegurarnos de que no estén conectados de forma permanente a nuestros equipos, pues estas herramientas de encriptación no dudarán en codificar toda nuestra información, ya esté en los discos duros locales, en pendrives, o en discos duros externos. Si no podemos permitirnos sistemas de almacenamiento NAS o espacios de almacenamiento ubicados en la nube podemos crearnos nuestros propios sistemas autodesenchufables, simplemente con un temporizador que se active a ciertas horas del día (antes de la hora en que esté programada la copia de seguridad), y que se desactive transcurrido un tiempo suficiente como para que la copia de seguridad automática haya podido hacerse.

Aprovechemos los puntos positivos; Que los hay. Sabemos que estas aplicaciones de ransomware son de ejecución inmediata por lo que, si establecemos que las copias de seguridad se efectúen siempre en horas en que no estemos trabajando, nos aseguraremos de que no coincidirán encendidos en el tiempo nuestros equipos y los discos duros externos. Ya tendremos una medida de seguridad establecida, aunque sea muy rudimentaria. No hay por tanto excusa para no tener respaldo de nuestras copias. Además, muchas son las causas por las que podemos perder nuestros datos (fallos de hardware, borrados accidentales, etc), -no sólo por culpa del ransomware-, y sin embargo seguimos sin aplicar la lógica y la cultura del Backup automatizado. Quizá el primer gran culpable de la pérdida de datos sea el elemento que se encuentra entre la silla y el ordenador. Es decir: nosotros.

Aprovechemos los puntos positivos; Que los hay. Sabemos que estas aplicaciones de ransomware son de ejecución inmediata por lo que, si establecemos que las copias de seguridad se efectúen siempre en horas en que no estemos trabajando, nos aseguraremos de que no coincidirán encendidos en el tiempo nuestros equipos y los discos duros externos. Ya tendremos una medida de seguridad establecida, aunque sea muy rudimentaria. No hay por tanto excusa para no tener respaldo de nuestras copias. Además, muchas son las causas por las que podemos perder nuestros datos (fallos de hardware, borrados accidentales, etc), -no sólo por culpa del ransomware-, y sin embargo seguimos sin aplicar la lógica y la cultura del Backup automatizado. Quizá el primer gran culpable de la pérdida de datos sea el elemento que se encuentra entre la silla y el ordenador. Es decir: nosotros.

Finalmente, no cabe escudarse en que el software de backup es caro -o que el gratuito es malo-, y que por eso no podemos comprarlo, o no merece la pena instalarlo. Hay múltiples soluciones de backup gratuitas muy potentes en el mercado, como Cobian Backup, o Comodo Backup, entre otras. Seamos pues coherentes con nosotros mismos y no nos juguemos el perder nuestros recuerdos, o nuestro trabajo de años, por culpa de no establecer unas mínimas pautas de educación digital y de medidas de seguridad mínimas que nos permitan tener nuestros datos a salvo, no sólo de ciberdelincuentes, sino también de fallos de hardware y/o borrados accidentales.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios