OSINT sobre la Lista Epstein

Ayer mismo (30 de enero de 2026) se hizo pública la lista Epstein, por el Departamento de Justicia de los EEUU (justice.gov/epstein). Por fin es posible investigar por nosotros mismos, lo que realmente hay dentro de esa lista, lejos de los bulos y #fakeNews que se han publicado a lo largo de estos años, en los que se ha destruído a personas que nada tenían que ver con esa lista.

Pero, ya se sabe: «tú miente, que algo queda».

Fuera ya de toda opinión personal, os invito a que hagáis OSINT sobre la cantidad de información que aparece en la famosa Lista Epstein. Si entráis en la página del Departamento de Justicia de EEUU que os he puesto antes, veréis que aparece una ventana simple, en la que -en principio- no hay nada destacable. Sin embargo hay muchísima información esperando a ser consultada. Es sencillo; entráis en el link y os aparecerá un campo de búsqueda, en el que podréis poner el término por el que buscar.

Yo creo que uno de los primeros términos por los que se nos ocurrirá buscar (a mí al menos, me genera mucha intriga) es el término «#Trump».

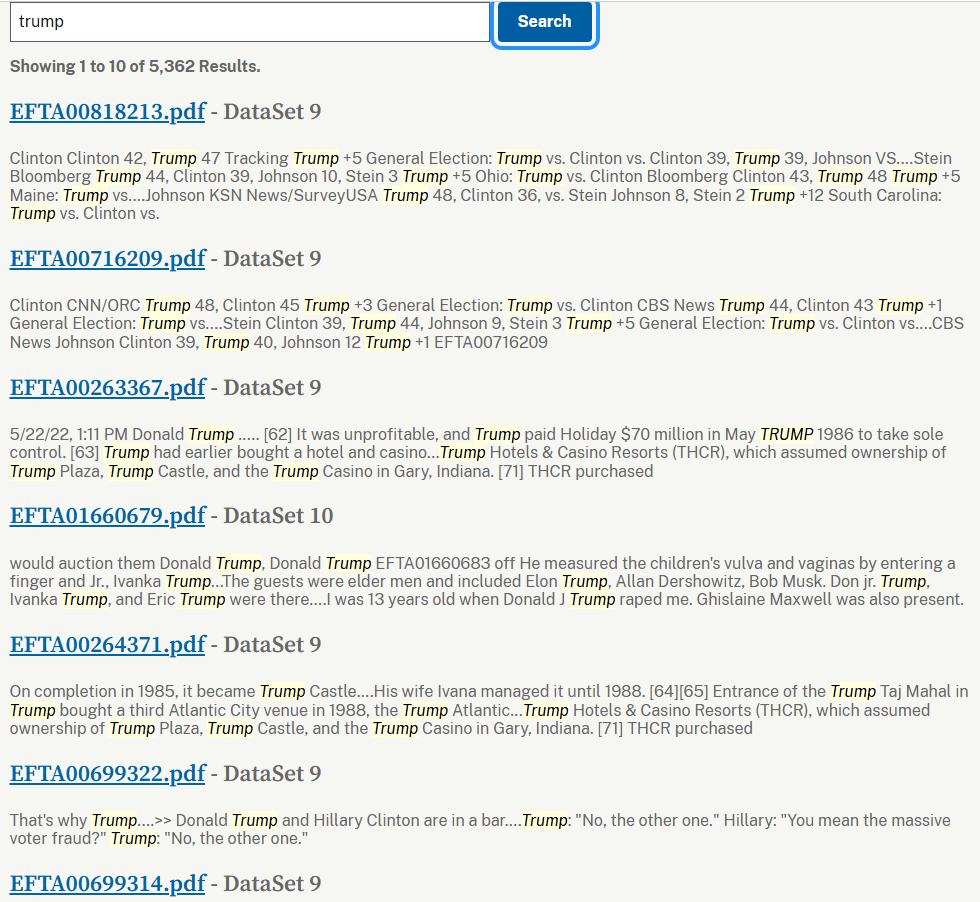

Como veréis, a continuación de pulsar sobre el botón «Search» os aparecerá una cantidad ingente de información, rapartida entre la cantidad de documentos «PDF» en la que se ha estructurado todo lo publicado de esta lista #epstein..

En total, aparecen más de 5.000 registros, como resultado de esta búsqueda. Con esta cantidad de información, o tenemos mucho tiempo, o no acabaremos nunca de investigar todo lo que hay. ¡Más de 500 páginas! (537, en total). Imposible de leer todo, como os digo.

Así las cosas, lo mejor será que utilicemos técnicas #OSINT (Open Source Intelligence) para realizar búsquedas selectivas de la información sobre la que queramos indagar/cotillear. Como no todo el mundo controla estas técnicas OSINT, me he permitido configurar algunas yo mismo y organizarlas por tipo de búsqueda, para que vosotr@s mism@s enredéis y modifiquéis términos líbremente, utilizando como base mi listado.

Ahí va la cosa:

Búsquedas utilizando el propio enlace web, y cualquier contenido:

-

site:justice.gov/epstein «Jeffrey Epstein»

-

site:justice.gov/epstein «maxwell»

-

site:justice.gov/epstein «court records»

-

site:justice.gov/epstein «DOJ Disclosures»

-

site:justice.gov/epstein «house committee»

-

«Epstein Files Transparency Act» DOJ

-

«Epstein Library» court records filetype:pdf

-

«Epstein Library» «Maxwell» filetype:pdf

Búsquedas asociadas entre «Epstein» y «personajes públicos, políticos, etc.»:

-

«Jeffrey Epstein» AND «Bill Clinton»

-

«Jeffrey Epstein» AND «Donald Trump»

-

«Jeffrey Epstein» AND «Prince Andrew»

-

«Jeffrey Epstein» AND «Bill Gates»

-

«Jeffrey Epstein» AND «Elon Musk»

-

«Jeffrey Epstein» AND «xxxxx xxxxx xxxxx» (y sustituís las xxxxx xxxxx xxxxx por el nombre completo del político español de turno, por ejemplo)

-

«Epstein» AND «Maxwell» AND «travel logs»

-

«Epstein» AND «emails» AND «DOJ»

Por información multimedia (sí, también hay imágenes y vídeos):

-

site:justice.gov/epstein (video OR image) Epstein

-

site:justice.gov/epstein «180,000 images»

-

«Epstein» «image» filetype:jpg

-

«Epstein» «video» filetype:mp4

Por documentación oficial y/o grabaciones:

-

«Grand Jury» Epstein site:justice.gov/epstein

-

«transcript» Epstein site:justice.gov/epstein

-

Epstein deposition «Ghislaine Maxwell»

-

Epstein indictment «2008» PDF

-

«Epstein» «subpoena» filetype:pdf

Por información sensible y/o víctimas:

-

«DOJ Redaction» Epstein

-

«victim» «Jeffrey Epstein» site:justice.gov/epstein

-

«privacy» «Epstein Library»

Por si queréis verificar teorías y eliminar #fakenews:

-

«Jeffrey Epstein client list» DOJ»

-

«Epstein list» verify»

-

«Epstein» AND «no evidence of client list»

Por si queréis buscar noticias de periódicos, o publicadas recientemente:

-

«Epstein files» January 2026 DOJ»

-

«Epstein Files Transparency Act» release news

-

«Epstein» AND «Spain» AND «xxxxx» (y sustituis las xxxxx por el político español de turno)

Finalmente, y por si queréis hacer búsquedas simples que aparezcan en cualquier sitio (no solo en la página web del Dpto. de Justicia de EEUU):

-

PACER Epstein

-

EDNY docket Epstein and Maxwell

-

Federal court opinions Epstein

Para quienes no controléis mucho sobre técnicas #osintWeb, os dejo algunos consejos genéricos:

Usad comillas para búsquedas exactas.

Combinad términos con AND / OR para afinar resultados.

Repetid búsquedas con variaciones de terminología relacionadas (como por ejemplo, “court records”, “transcript”, “email”, “travel logs”, etc.)

Aprovechad operadores específicos, tales como site:, filetype: y filtros por fechas recientes.

Corroborad hallazgos con medios de referencia y verificadores para evitar caer en desinformación (como lo relativo a aquella supuesta “lista de clientes”, que nunca llegó a ser confirmada oficialmente).

Hala, ya tenéis información para enredar y bucear en el mundo EpsteinWWW. Espero que este artículo os sea útil.

Recordad que -en informática- todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Creador y profesor del MOOC OnLine «Ciberseguridad Defensiva, Ofensiva y OSINT» impartido por la Univ. de Extremadura

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Profesor en el «Grado en Ciencias Policiales», impartido por la USAL para Policía Nacional.

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Prueba Electrónica – El Blog de Auditores y Peritos Informáticos

No hay comentarios