Windows: Bloquear Puertos USB Contra Escritura

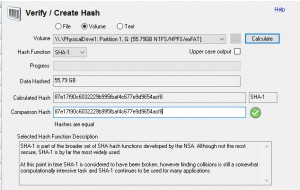

Una de las prioridades que debe contemplar un forense a la hora de duplicar una prueba es garantizar la autenticidad y indubitabilidad de la copia. En otras palabras: debe Garantizar que el clonado de los discos duros, o del dispositivo de almacenamiento que esté duplicando, se ha efectuado de forma correcta. Para certificar que el clonado ha sido exacto, suele calcularse la cadena HASH (Ya lo sabemos todos, pero no conviene calcular solo MD5 o SHA1, debido a la teórica colisión que puede producirse en los resultados de estos algoritmos), ya sea de las particiones o, incluso, del disco duro entero. Es más: conviene calcular tanto MD5 como SHA1; que colisionen por separado es muy improbable, pero los dos a la vez es ya imposible. En cualquier caso, y si se quiere atinar a la primera, lo mejor es calcular con la funcíón SHA256.

Una de las prioridades que debe contemplar un forense a la hora de duplicar una prueba es garantizar la autenticidad y indubitabilidad de la copia. En otras palabras: debe Garantizar que el clonado de los discos duros, o del dispositivo de almacenamiento que esté duplicando, se ha efectuado de forma correcta. Para certificar que el clonado ha sido exacto, suele calcularse la cadena HASH (Ya lo sabemos todos, pero no conviene calcular solo MD5 o SHA1, debido a la teórica colisión que puede producirse en los resultados de estos algoritmos), ya sea de las particiones o, incluso, del disco duro entero. Es más: conviene calcular tanto MD5 como SHA1; que colisionen por separado es muy improbable, pero los dos a la vez es ya imposible. En cualquier caso, y si se quiere atinar a la primera, lo mejor es calcular con la funcíón SHA256.

El primer problema al que deberá enfrentarse un informático forense, una vez realizado el clonado, es el del cálculo de estas funciones. Pongamos un caso hipotético: Un forense se ha desplazado a un despacho Notarial -con todos sus cachiperres-, para efectuar un clonado de un disco duro. Después tendrá que efectuar la práctica forense, pero ese es otro tema. Lo primero que tiene que hacer es preservar el original, no contaminarlo. Es decir: debe hacer la copia asegurándose de que el sistema operativo no modificará (ni añadirá), un solo de los bit de la información almacenada en el original. En caso de hacerlo se habrá cargado la prueba, o por lo menos habrá dejado abierta la puerta para que le pongan en duda la autenticidad del original mismo, cuanto más de la copia.

Damos por sentado que un buen perito informático dispone de una máquina clonadora por hardware, que permite la copia bit a bit de los dispositivos, sin necesidad de conectarlos a un equipo informático. Hay multitud de clonadoras en el mercado, pero eso da para otro post y este no es el caso. De cualquier forma, nosotros recomendamos una clonadora que permita hacer dos copias simultáneas del original. De esa manera podremos trabajar con una copia, al tiempo que tenemos otra a buen recaudo. Y por supuesto, el original quedará custodiado por el Notario, convenientemente guardado y sellado. Cuando se hace una copia «bit a bit», mediante una clonadora de hardware, se garantiza la autenticidad y exactitud de la misma, pero si se quiere calcular el HASH (existen algunas clonadoras -generalmente caras-, que permiten calcularlo), puede hacerse utilizando herramientas de software -hay muchas en el mercado, algunas incluso gratuitas-, que lo extraen de forma fácil. Esto implica que habrá que conectar esos dispositivos a un ordenador, hecho que podría -si se comete un error-, alterar la copia, antes incluso de haberse empezado a leer el disco. Por tanto, es preciso bloquear los procesos de escritura de los dispositivos conectados, normalmente, mediante puertos USB.

Damos por sentado que un buen perito informático dispone de una máquina clonadora por hardware, que permite la copia bit a bit de los dispositivos, sin necesidad de conectarlos a un equipo informático. Hay multitud de clonadoras en el mercado, pero eso da para otro post y este no es el caso. De cualquier forma, nosotros recomendamos una clonadora que permita hacer dos copias simultáneas del original. De esa manera podremos trabajar con una copia, al tiempo que tenemos otra a buen recaudo. Y por supuesto, el original quedará custodiado por el Notario, convenientemente guardado y sellado. Cuando se hace una copia «bit a bit», mediante una clonadora de hardware, se garantiza la autenticidad y exactitud de la misma, pero si se quiere calcular el HASH (existen algunas clonadoras -generalmente caras-, que permiten calcularlo), puede hacerse utilizando herramientas de software -hay muchas en el mercado, algunas incluso gratuitas-, que lo extraen de forma fácil. Esto implica que habrá que conectar esos dispositivos a un ordenador, hecho que podría -si se comete un error-, alterar la copia, antes incluso de haberse empezado a leer el disco. Por tanto, es preciso bloquear los procesos de escritura de los dispositivos conectados, normalmente, mediante puertos USB.

Por regla general, los informáticos forenses suelen utilizar el sistema operativo Linux (en cualquiera de sus versiones), para realizar estos procesos de clonado y posterior examen forense de la información de los dispositivos duplicados. Linux es un sistema operativo versátil, potente, ideal para estos menesteres; y además es es gratuito, en la gran mayoría de los casos. Por el contrario, este sistema operativo exige de ciertos conocimientos técnicos e informáticos, si se quiere sacar pleno rendimiento de sus posibilidades, que son muchas, todo hay que decirlo. También existen herramientas y equipos forenses (hardware más software), en el mercado que permiten hacer las funciones completas de informática forense, basadas en entornos Windows. tampoco vamos a hablar de marcas en este punto. Hay bastantes fabricantes. El problema es que, casi en todos los casos, estas soluciones «llave en mano», son bastante caras y, a mayores, suelen venir con el contrato de mantenimiento de la mano.

Existen también en Linux multitud de «Lives» o cd’s cargados con este sistema operativo que, además, se suministran con herramientas forenses ya preinstaladas. Por defecto, estas distribuciones de linux vienen ya configuradas para no permitir la escritura en los dispositivos conectados, como discos duros, pendrives, etc. Por tanto, cualquier dispositivo que conectemos a un puerto USB quedará ya protegido contra escritura, permitiéndose tan solo su lectura. Esto es ya garantía de inalterabilidad de la prueba.

Pero puede surgir el caso ( y conozco a bastantes forenses a los que no les gusta, o no conocen suficientemente linux), de que necesitemos calcular el Hash con una herramienta basada en entorno Windows, (que en nuestro caso hipotético es el único que conocemos), y que -al conectar el disco duro al puerto usb-, este sistema operativo modifique algunas cadenas de datos; cosa por otra parte que -os aseguro-, pasará; a no ser que toméis las precauciones debidas. En el momento en que conectéis el disco, el Hash del original y el de la copia serán ya diferentes. Y mucho mayor será desde el momento en que empecéis a enredar en el disco para buscar datos. Probadlo y saldréis vosotros mismos de la duda. Entonces, ¿Qué puedo hacer en este caso, para evitar la escritura?.

Pero puede surgir el caso ( y conozco a bastantes forenses a los que no les gusta, o no conocen suficientemente linux), de que necesitemos calcular el Hash con una herramienta basada en entorno Windows, (que en nuestro caso hipotético es el único que conocemos), y que -al conectar el disco duro al puerto usb-, este sistema operativo modifique algunas cadenas de datos; cosa por otra parte que -os aseguro-, pasará; a no ser que toméis las precauciones debidas. En el momento en que conectéis el disco, el Hash del original y el de la copia serán ya diferentes. Y mucho mayor será desde el momento en que empecéis a enredar en el disco para buscar datos. Probadlo y saldréis vosotros mismos de la duda. Entonces, ¿Qué puedo hacer en este caso, para evitar la escritura?.

Muy sencillo: existe la posibilidad de bloquear los puertos USB en Windows. Para poder bloquear estos puertos contra escritura será preciso entrar en el archivo de registro, con la utilidad «RegEdit», antes de conectar los discos duros sobre los que hay que calcular el Hash. Una vez dentro habrá que modificar la clave «WriteProtect», poniéndola a 1 (0 permite la escritura, 1 prohíbe la escritura, pero permite la lectura); esta clave se encuentra dentro de «HKLM\system\CurrentControlSet\Control\StorageDevicePolicies». Una vez que hayáis puesto la clave en modo «1», podréis conectar lo que queráis, pues la escritura estará bloqueada. Este parámetro se utiliza normalmente en aquellos equipos en los que, debido a la información que contienen, se debe garantizar la imposibilidad de copia de los datos a dispositivos externos, como discos duros o pendrives. Ahora además, para forense, este parámetro viene «que ni pintado».

Ya lo sabéis, no es preciso saber linux, o comprar herramientas (caras), en el mercado, para poder hacer un clonado de un disco, calcular su Hash y, al tiempo, preservar la autenticidad e inalterabilidad de la prueba.

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Curso de «Experto Profesional en Derecho Tecnológico e Informática Forense«, editado por la Universidad de Extremadura y ANCITE

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios