La Cadena De Custodia En Informática – I

La Cadena De Custodia (también conocida como CdC) es uno de los protocolos de actuación que ha de seguirse con respecto a una prueba durante su período de vida o de validez, desde que ésta se consigue o genera, hasta que se destruye, o deja de ser necesaria.

Este protocolo debe controlar dónde y cómo se ha obtenido la prueba, qué se ha hecho con ella -y cuándo-, quién ha tenido acceso a la misma, dónde se encuentra ésta en todo momento y quién la tiene y, en caso de su destrucción –por la causa que sea-, cómo se ha destruido, cuándo, quién, dónde y porqué se ha destruido.

Este procedimiento de control debe ser absolutamente riguroso, tanto con la prueba, como los hechos que la afectan, así como con el personal que tiene acceso a la misma, de tal forma que cuando ésta –o cualquier informe que se genere sobre ella-, llegue a manos del juzgador, no pueda dudarse ni por un instante de su validez, tanto de la prueba, como del informe, en su defecto, o como acompañamiento de la misma.

Este procedimiento de control debe ser absolutamente riguroso, tanto con la prueba, como los hechos que la afectan, así como con el personal que tiene acceso a la misma, de tal forma que cuando ésta –o cualquier informe que se genere sobre ella-, llegue a manos del juzgador, no pueda dudarse ni por un instante de su validez, tanto de la prueba, como del informe, en su defecto, o como acompañamiento de la misma.

En muchos textos se define la cadena de custodia como “el procedimiento de control que se aplica al indicio material relacionado con el delito, desde su localización, hasta que es valorado por los órganos de administración de Justicia.” Esta primera parte de la definición es válida como concepto genérico pero, en informática, hay que precisar que un conjunto de datos obtenidos en el primer análisis -el de campo, en el lugar de los hechos-, se destruye necesariamente. Me estoy refiriendo a las memorias volátiles. La Policía científica, o quien esté encargado de recoger esta primera y valiosísima información, deberá generar un informe basado en gran parte en la prueba documental textual y fotográfica tomada en el momento del primer estudio hecho sobre el terreno, de todos aquellos datos que pueda obtener y que sabe a ciencia cierta que van a perderse, nada más desenchufar el dispositivo.

Imaginemos, por ejemplo, un router ADSL. Este dispositivo tendrá un LOG (un registro de conexiones) guardado, en el que se podrá constatar qué ordenadores (y sus MAC e IP’s) han estado, o estaban conectados -y cuándo lo han estado-, hasta el momento en que la persona autorizada por el Juez entra al lugar a investigar y toma el control del dispositivo. Si el investigador lo primero que hace es “desenchufar”, habrá eliminado un dato precioso. Pero también somos conscientes de que “hay que desenchufar en algún momento”. Por tanto, la cadena de custodia del router, como dispositivo físico, de poco servirá, o no será completamente eficaz si simplemente se procede a la desconexión del enrutador, pues tan importantes, o más, son los datos que éste tenía en su memoria, antes de ser desenchufado.

Imaginemos, por ejemplo, un router ADSL. Este dispositivo tendrá un LOG (un registro de conexiones) guardado, en el que se podrá constatar qué ordenadores (y sus MAC e IP’s) han estado, o estaban conectados -y cuándo lo han estado-, hasta el momento en que la persona autorizada por el Juez entra al lugar a investigar y toma el control del dispositivo. Si el investigador lo primero que hace es “desenchufar”, habrá eliminado un dato precioso. Pero también somos conscientes de que “hay que desenchufar en algún momento”. Por tanto, la cadena de custodia del router, como dispositivo físico, de poco servirá, o no será completamente eficaz si simplemente se procede a la desconexión del enrutador, pues tan importantes, o más, son los datos que éste tenía en su memoria, antes de ser desenchufado.

En base a lo anterior es por lo que nos atrevemos a decir que, en algunos casos, la cadena de custodia no se aplicará sólo “al indicio material relacionado con el delito”, sino que, a mayores, habría que ampliar esta definición, de tal forma que cubra y ampare igualmente aquellos datos obtenidos de dispositivos con información volátil que hayan sido obtenidos sobre el terreno. Además, el hecho de que nunca acuda un solo agente al lugar de los hechos permite que los demás asistentes den fe de los datos que se han salvaguardado, cómo se han recuperado y el lugar en el que han sido obtenidos. Una muestra fotográfica del proceso de captación de datos y de las diferentes pantallas del router –en este caso-, así como de los datos característicos de éste (nº de serie, modelo, forma física del mismo) servirán para relacionar el continente con el contenido.

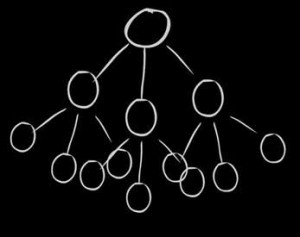

Este dato que aportamos es de suma importancia, a nuestro parecer. En informática, la cadena de custodia no debe aplicarse sólo a aquellos dispositivos que se incautan en un momento dado. También debe aplicarse a aquellos datos que se generan sobre el terreno, de tal forma que tengan plena validez legal, ya sea como sustitución de una prueba extinguida (la pérdida del contenido de una RAM), o como apoyo a una prueba física. El Juez (primer y último eslabón de la cadena de custodia, pues es quien manda incautar el elemento objeto de custodia y al que retornan los datos una vez estudiados y procesados) debe permitir que el grupo especializado encargado de incautar y tomar el primer contacto con la prueba, pueda hacer un primer análisis de campo, sobre aquellos dispositivos en los que, de forma cierta, se sepa que van a perder información valiosa, en el momento que sean desconectados de la corriente eléctrica.

Este dato que aportamos es de suma importancia, a nuestro parecer. En informática, la cadena de custodia no debe aplicarse sólo a aquellos dispositivos que se incautan en un momento dado. También debe aplicarse a aquellos datos que se generan sobre el terreno, de tal forma que tengan plena validez legal, ya sea como sustitución de una prueba extinguida (la pérdida del contenido de una RAM), o como apoyo a una prueba física. El Juez (primer y último eslabón de la cadena de custodia, pues es quien manda incautar el elemento objeto de custodia y al que retornan los datos una vez estudiados y procesados) debe permitir que el grupo especializado encargado de incautar y tomar el primer contacto con la prueba, pueda hacer un primer análisis de campo, sobre aquellos dispositivos en los que, de forma cierta, se sepa que van a perder información valiosa, en el momento que sean desconectados de la corriente eléctrica.

Ya centrados en los elementos que albergan información no volátil, pensamos que la cadena de custodia no debe limitarse únicamente a aquellos dispositivos incautados, o a los informes y datos generados en el momento de la incautación. Ésta debería aplicarse a todos aquellos dispositivos que, por la razón que fuere, hayan sido duplicados o clonados; siempre y cuando estos dispositivos que almacenan la copia pretendan ser usados como prueba, como es lógico.  Para estas “nuevas pruebas”, deberá crearse una cadena de custodia independiente, que haga referencia a su procedencia, como primer eslabón de la cadena. De esta forma el dispositivo “origen” siempre estará preservado de terceros, en un lugar seguro, y libre de posibles manipulaciones o destrucciones. En este punto hemos de recalcar que el contenido original de un dispositivo de almacenamiento –o el dispositivo mismo-, podría verse alterado en cualquier momento, incluso de forma intencionada, por lo que la posibilidad de trabajar con “copias idénticas” (y en este caso la prueba informática tiene una gran ventaja sobre otras pruebas de diferente índole) aleja el temor de que una prueba pueda ser contaminada. Y en el caso de que esto se produzca –por el motivo que sea-, podrá volver a clonarse el original por personal especializado designado para tal efecto, permitiendo comenzar de cero, si así fuera preciso.

Para estas “nuevas pruebas”, deberá crearse una cadena de custodia independiente, que haga referencia a su procedencia, como primer eslabón de la cadena. De esta forma el dispositivo “origen” siempre estará preservado de terceros, en un lugar seguro, y libre de posibles manipulaciones o destrucciones. En este punto hemos de recalcar que el contenido original de un dispositivo de almacenamiento –o el dispositivo mismo-, podría verse alterado en cualquier momento, incluso de forma intencionada, por lo que la posibilidad de trabajar con “copias idénticas” (y en este caso la prueba informática tiene una gran ventaja sobre otras pruebas de diferente índole) aleja el temor de que una prueba pueda ser contaminada. Y en el caso de que esto se produzca –por el motivo que sea-, podrá volver a clonarse el original por personal especializado designado para tal efecto, permitiendo comenzar de cero, si así fuera preciso.

Somos conscientes de que en otros campos de actuación de la cadena de custodia, el principio de preservación de la prueba es sumamente importante, pero habría que establecer una serie de matices en la prueba digital. En el caso de la informática, hay una parte de la prueba que –si bien ha de ser custodiada en todo momento-, puede ser duplicada tantas veces como sea preciso (es el caso del contenido de un disco duro, o un lápiz usb, o tarjeta de memoria, etc.), pero para que este duplicado tenga validez jurídica ha de aplicarse esta cadena de custodia al elemento resultante, como si del original se tratase. Sin embargo, y como apuntábamos anteriormente, existe otra parte de la prueba que desaparecerá una vez desconectado el dispositivo, por lo que el documento generado tras el trabajo realizado “in situ”, antes de la desconexión, será la única prueba fehaciente de los datos que existían previamente. Es por esto que el documento resultante tendrá que ser sometido a cadena de custodia, para garantizar así que los datos obtenidos en ese instante no han tenido una posterior adulteración.

Por tanto, y resumiendo, podríamos definir –en informática-, que la cadena de custodia es “el protocolo de actuación relativo a la seguridad y manipulación que ha de seguirse durante el período de vida de una prueba, desde que ésta se consigue o se genera, hasta que se destruye o deja de ser necesaria”. De este modo nos alejamos (somos conscientes) de otras tesis más genéricas que ahondan en el principio de indestructibilidad, preservación o necesidad misma de la prueba física puesto que, como hemos dicho anteriormente, algunas pruebas cruciales se destruyen en el momento en que se desconecta el dispositivo electrónico, al tiempo que otras podrán duplicarse –casi de forma indefinida-, de forma exacta y fidedigna a la prueba original, convirtiéndose en ese momento en otra prueba válida independiente, exacta a la de origen.

Por tanto, y resumiendo, podríamos definir –en informática-, que la cadena de custodia es “el protocolo de actuación relativo a la seguridad y manipulación que ha de seguirse durante el período de vida de una prueba, desde que ésta se consigue o se genera, hasta que se destruye o deja de ser necesaria”. De este modo nos alejamos (somos conscientes) de otras tesis más genéricas que ahondan en el principio de indestructibilidad, preservación o necesidad misma de la prueba física puesto que, como hemos dicho anteriormente, algunas pruebas cruciales se destruyen en el momento en que se desconecta el dispositivo electrónico, al tiempo que otras podrán duplicarse –casi de forma indefinida-, de forma exacta y fidedigna a la prueba original, convirtiéndose en ese momento en otra prueba válida independiente, exacta a la de origen.

En el siguiente artículo de la cadena de custodia os hablaré de los principios probatorios.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios